Business LOG

Più di 20.000 organizzazioni (piccole, medie e grandi aziende) hanno già scelto Business LOG come Suite di Log Management per la sicurezza dei sistemi informatici e per la compliance aziendale (compliance NIS2, GDPR, ISO 27001 e Disposizioni Garante Privacy riguardanti il ruolo dell'Amministratore di Sistema).

Rimani compliance alle normative e sfrutta le funzioni di monitoraggio di Business LOG all'interno della tua organizzazione

Compliance al GDPR — Compliance normativa

Compliance alla ISO 27001 — Compliance normativa

Compliance alla normativa riguardante gli Amministratori di Sistema — Compliance normativa

Compliance NIS2 — Compliance normativa

Conformità normativa.

Business LOG è una piattaforma che aiuta le aziende a conformarsi alle normative sulla gestione e conservazione dei dati, come GDPR, ISO 27001 e NIS2, fornendo un sistema sicuro e centralizzato per la gestione dei log aziendali.

Utilizzando tecniche avanzate di crittografia e controlli di accesso, garantisce la raccolta, l'archiviazione e la gestione sicura dei dati, riducendo il rischio di sanzioni per violazioni normative e migliorando la fiducia degli stakeholder.

Efficienza operativa.

Business LOG migliora significativamente l'efficienza operativa delle organizzazioni.

Automatizzando la raccolta e l'analisi dei log, la piattaforma riduce il carico di lavoro manuale del personale IT, liberando risorse per altre attività critiche.

Inoltre, la piattaforma fornisce strumenti avanzati di reporting e visualizzazione, facilitando l'identificazione delle tendenze e dei problemi ricorrenti, permettendo così interventi tempestivi e mirati.

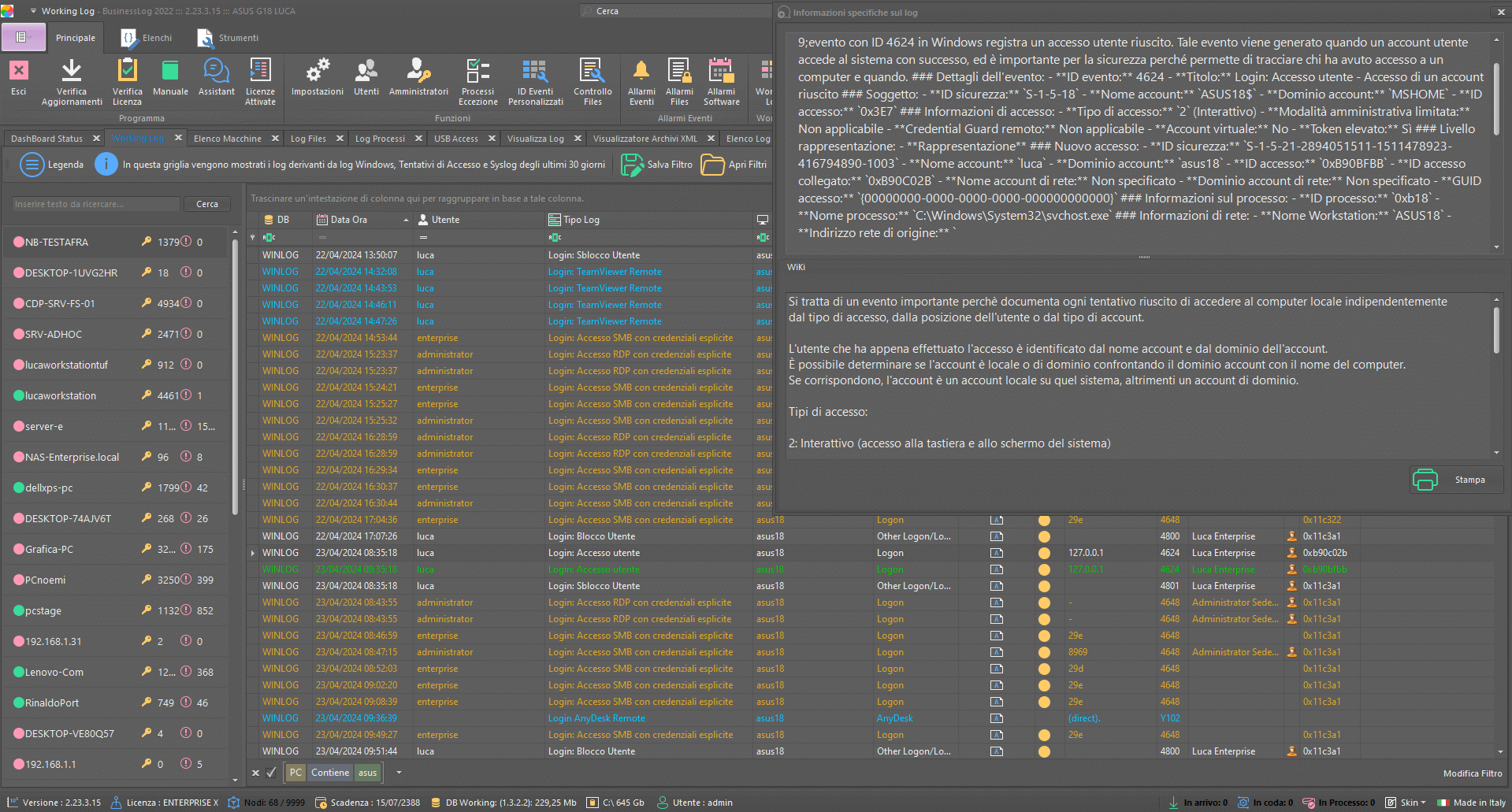

Monitoraggio e Analisi.

La piattaforma analizza continuamente i dati dei log, permettendo alle aziende di rilevare anomalie e minacce alla sicurezza che potrebbero compromettere i sistemi.

Con report dettagliati e alert in tempo reale, il team IT può intervenire tempestivamente, riducendo i tempi di inattività e migliorando la sicurezza.

Questo monitoraggio proattivo garantisce la conformità alle normative e rafforza la resilienza contro gli attacchi informatici.

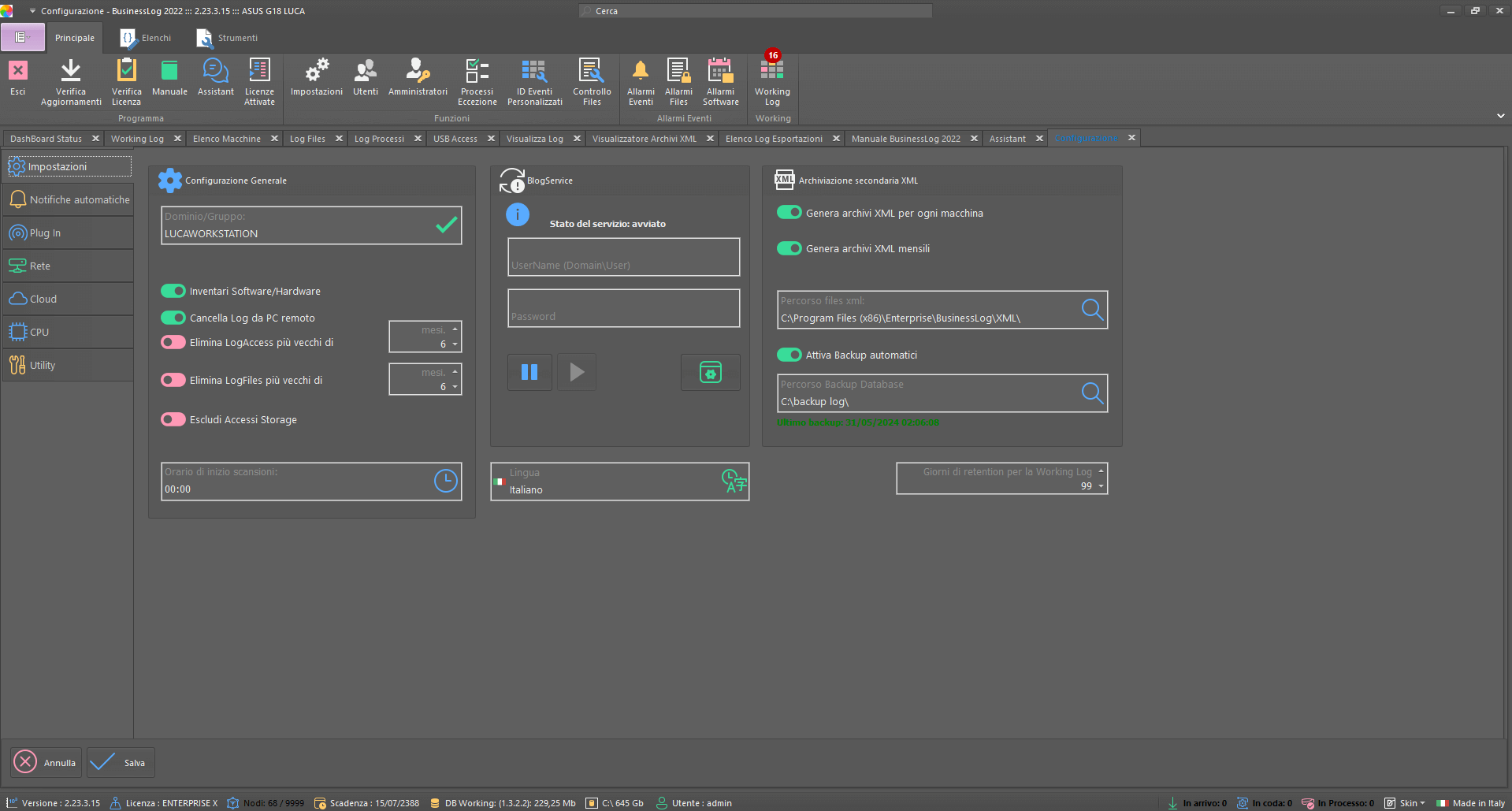

Configurazione guidata

Iniziare ad utilizzare Business LOG è semplice e veloce grazie al Setup iniziale che permette di installare facilmente il software e gestire le configurazioni principali di Business LOG.

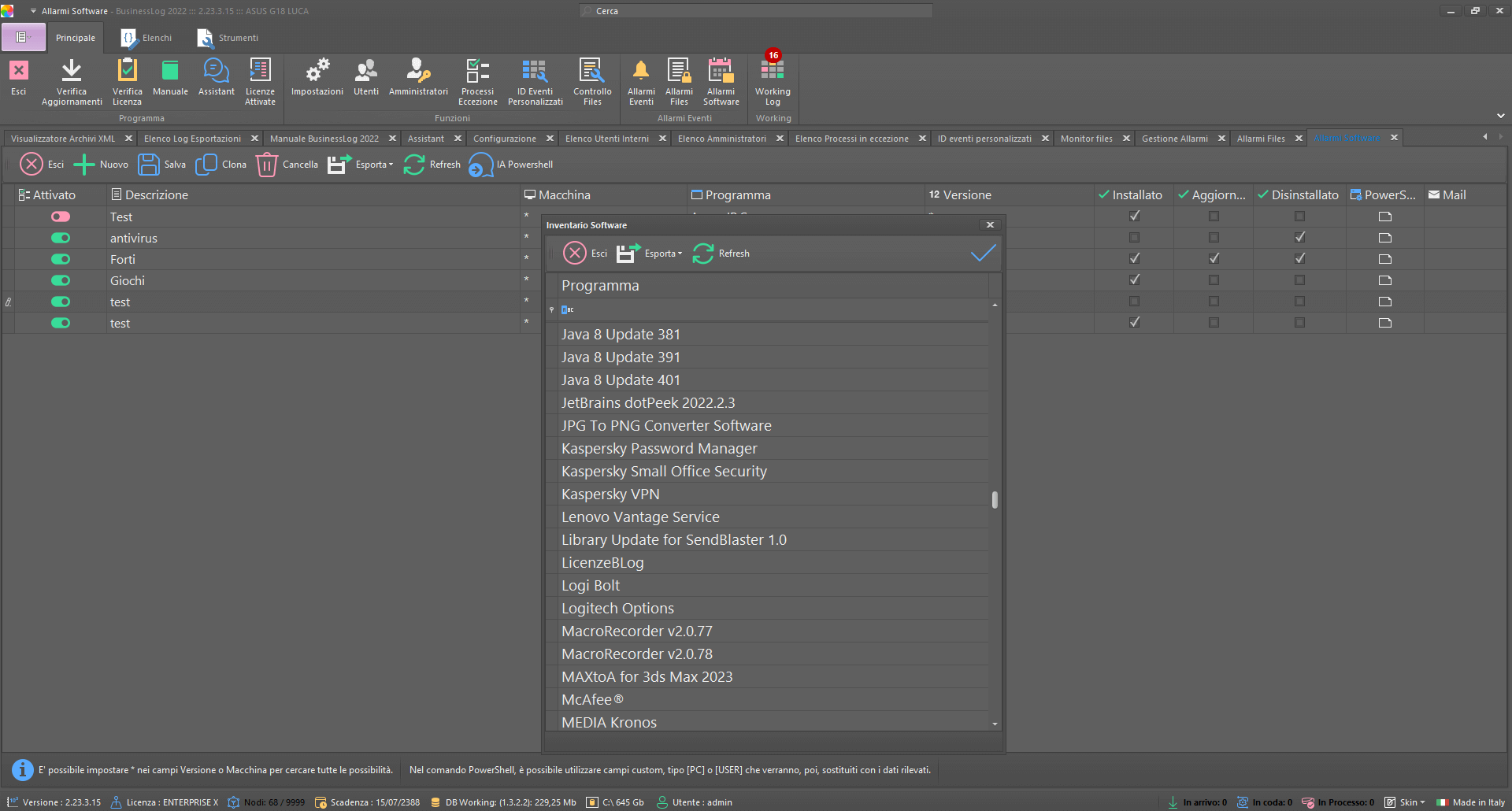

Allarmi personalizzati

In Business LOG è possibile impostare uno o più allarmi che vengono azionati al verificarsi di un predeterminato evento su file, cartelle, software ed eventi personalizzati definiti direttamente dall'utente.

Al verificarsi dell'allarme desiderato è possibile preimpostare un comando tramite Power Shell e/o notificare ad una email specifica l'allarme rilevato.

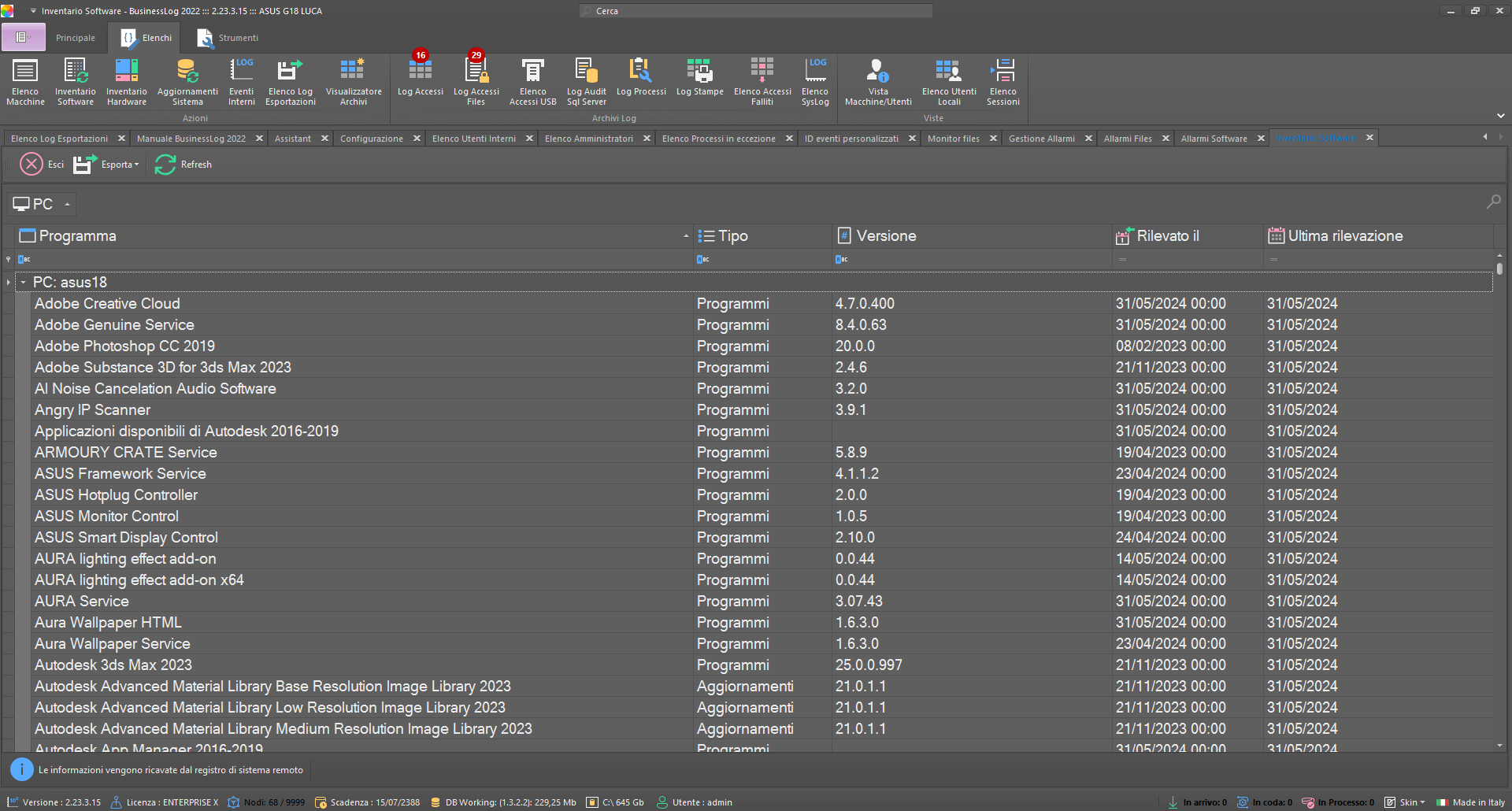

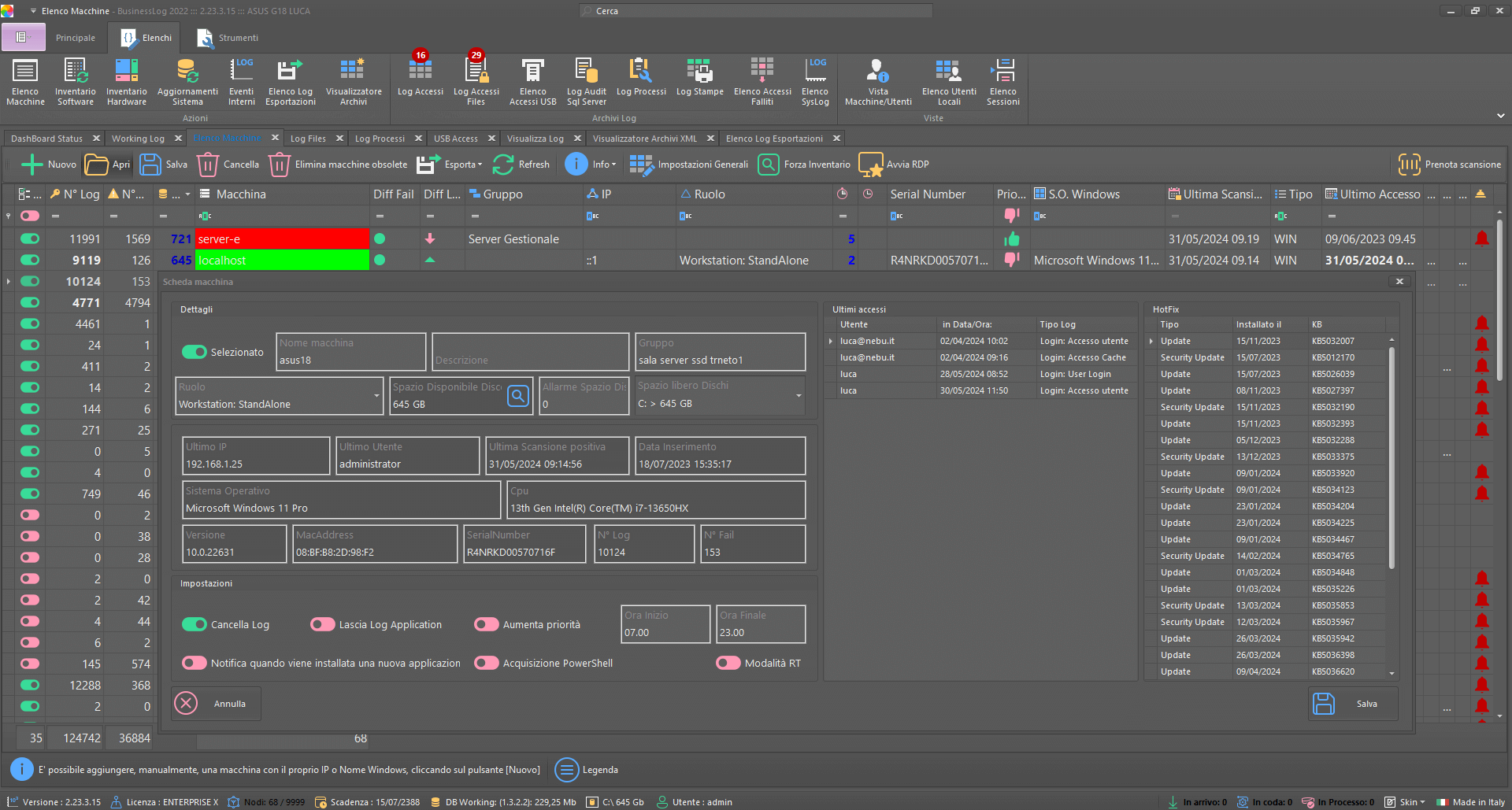

Inventario automatico

Business LOG in automatico realizza l'inventario dei Software e degli Hardware presenti nell'infrastruttura dell'organizzazione.

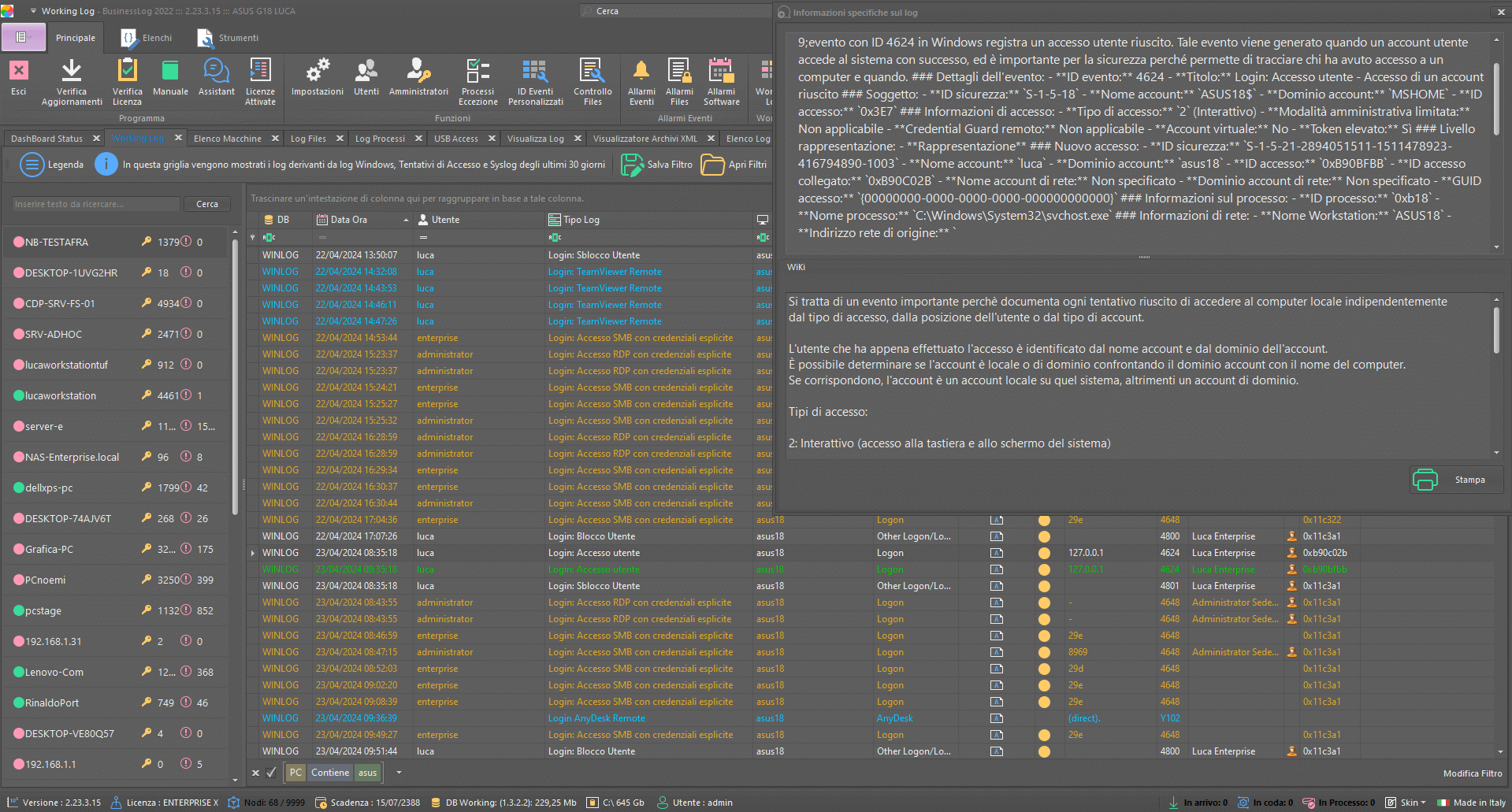

Intelligenza Artificiale e Machine Learning

Nel Registro dei Log è possibile interrogare in modo approfondito ogni singolo Log attraverso l’Intelligenza Artificiale. L’utente otterrà una risposta (in un linguaggio comprensibile) contenente la natura ed i dettagli del log.

Una Machine Learning dedicata esegue, con cadenza quotidiana, un training dei log registrati in archivio per «imparare» le informazioni connesse agli accessi degli utenti.

Business LOG applica il modello generato dall’analisi per evidenziare anomalie negli accessi degli utenti rispetto alle previsioni del modello generato della Machine Learning.

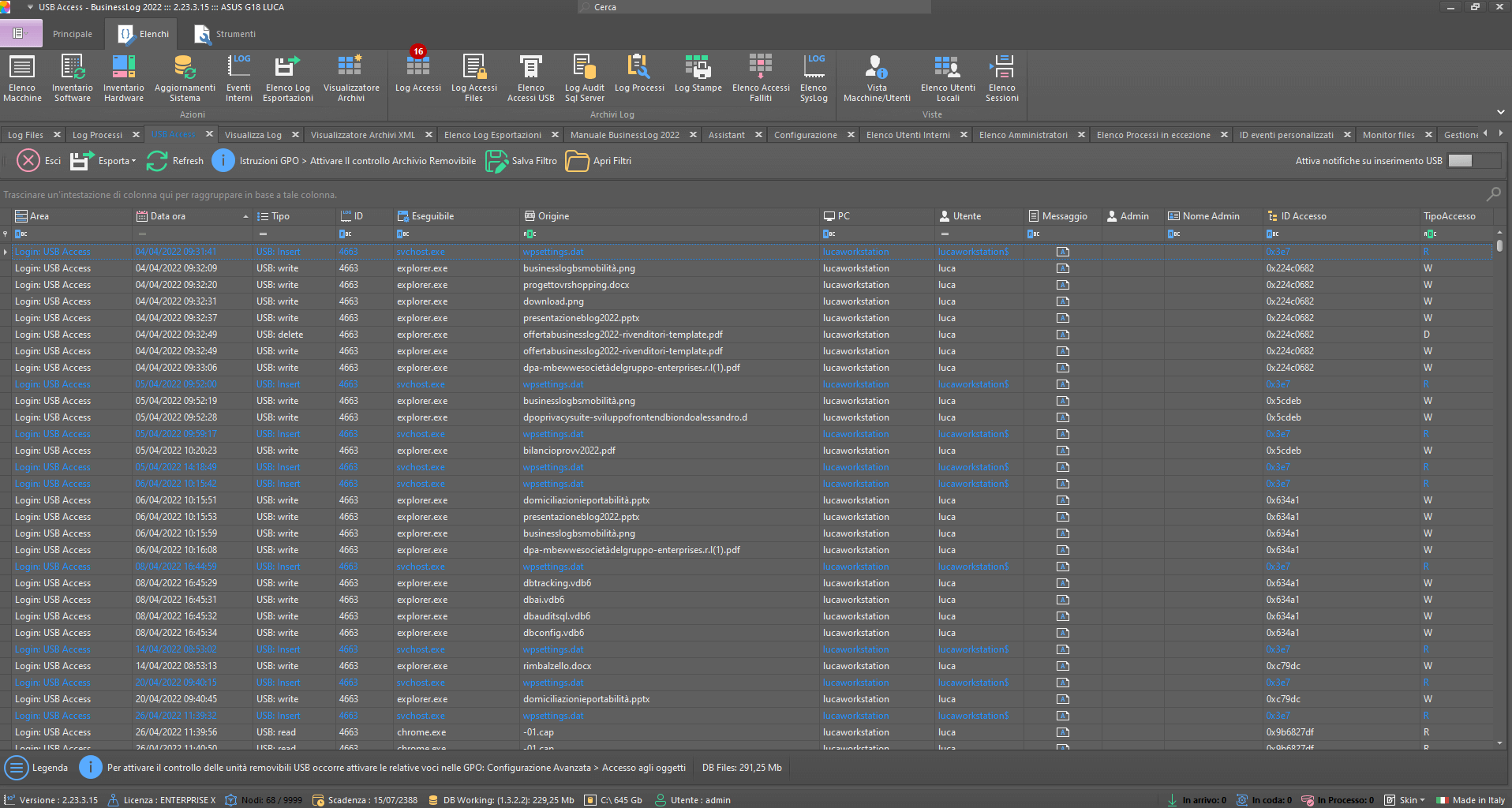

Log accessi USB e dischi removibili

Grazie a Business LOG è possibile monitorare gli accessi dei dispositivi USB e dei Dischi Removibili per individuare potenziali attività fraudolente e prevenire errori o criticità all'interno dell'organizzazione.

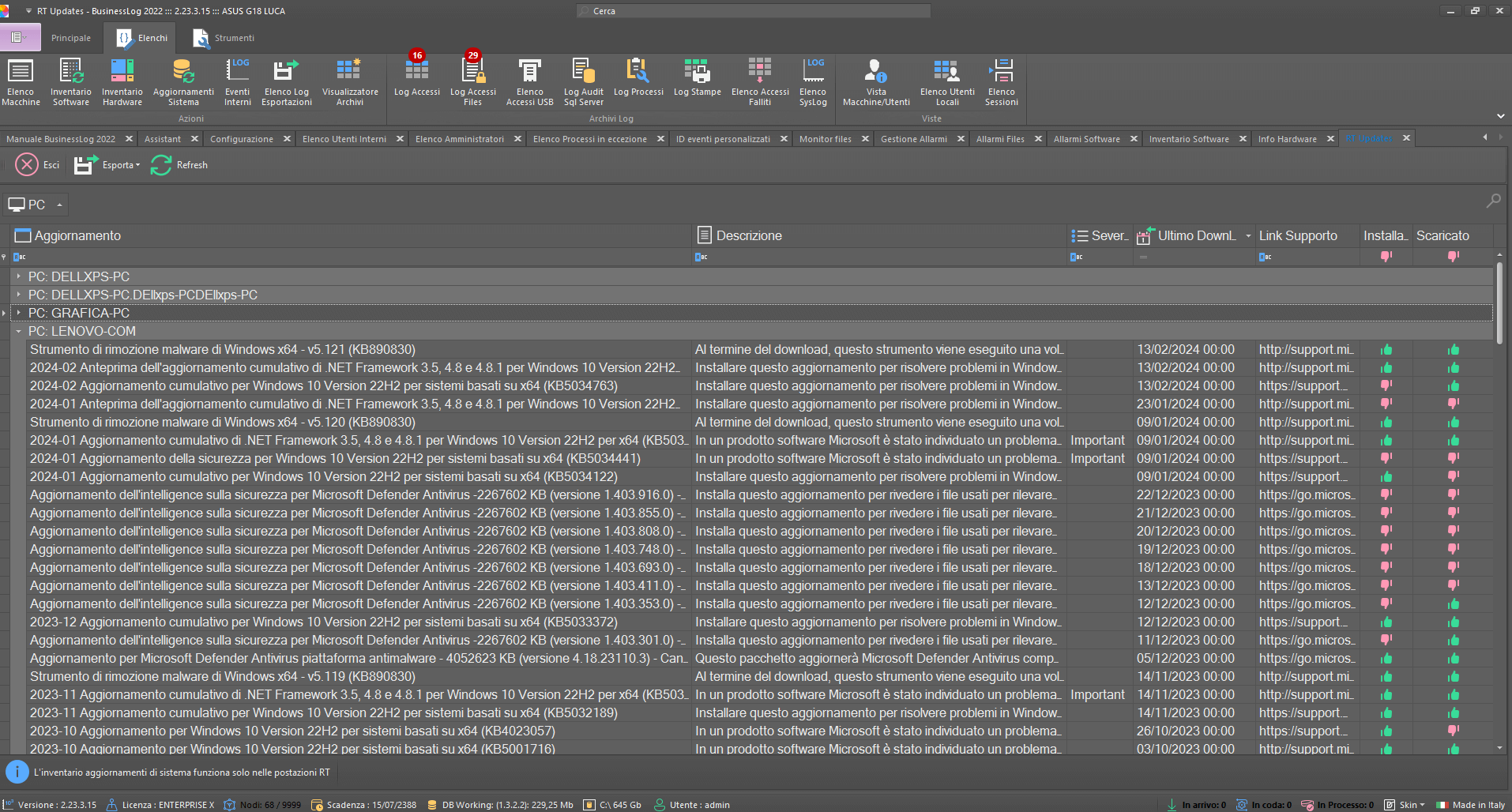

Aggiornamenti Windows

Le macchine controllate ricevono, in un apposito elenco, tutti gli aggiornamenti di Windows Update elencati, scaricati ed installati. Inoltre, verranno scritti tutti gli HotFix applicati.

Scopri Business LOG attraverso le funzioni che lo caratterizzano.

Dashboard di controllo

Log firmati digitalmente

Gestione eventi

Attività sui files

Log accessi Syslog

Log dei processi

Log audit SQL

Statistiche avanzate

Integrazione con Telegram

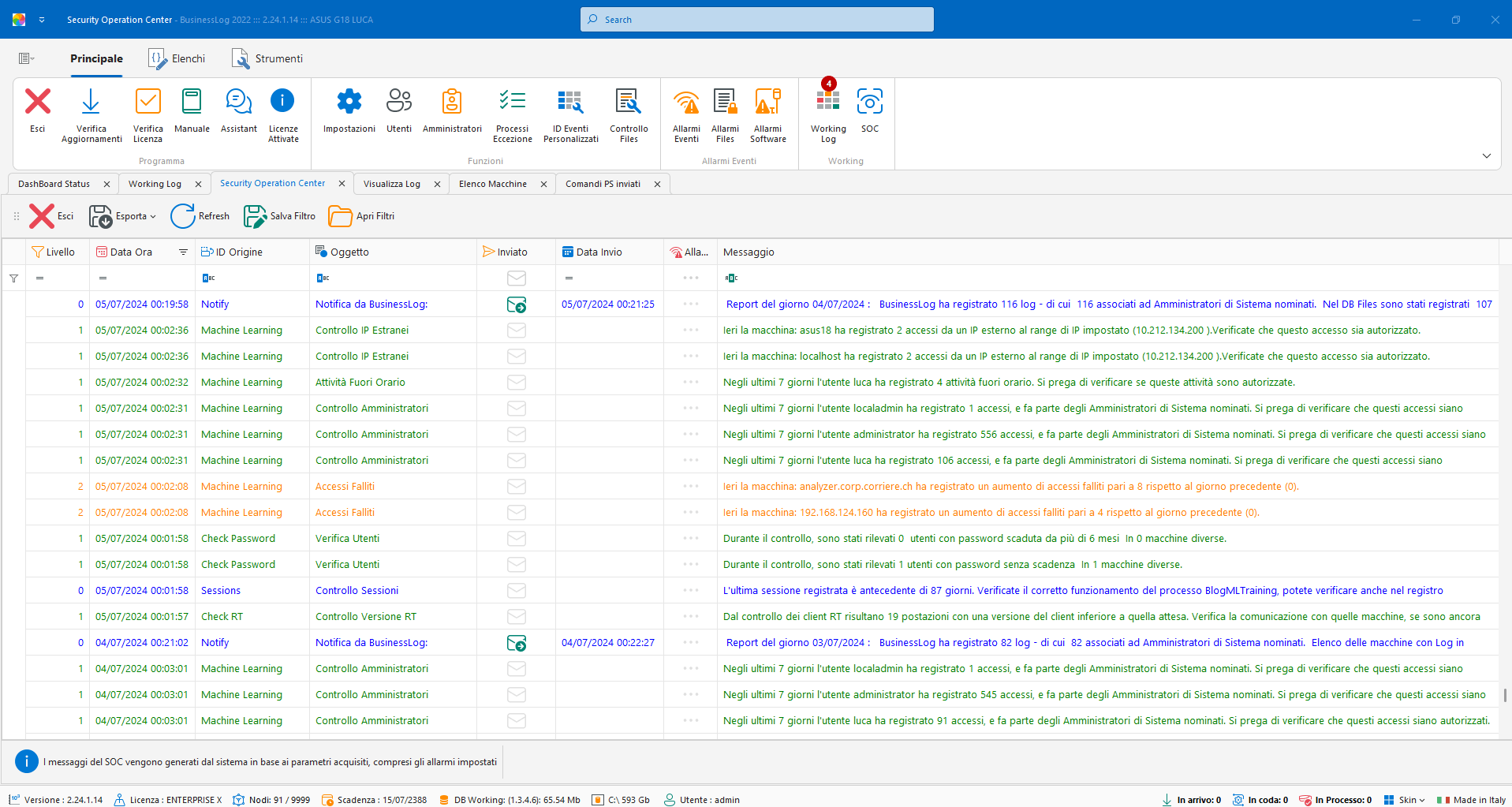

Business LOG SOC

La funzione SOC (Security Operations Center) di Business LOG è progettata per garantire la sicurezza e la protezione dei dati aziendali. Fornisce un monitoraggio continuo delle attività di rete, identificando e rispondendo tempestivamente alle minacce informatiche. Con Business LOG SOC, le aziende possono contare su una sorveglianza proattiva e su misure di difesa avanzate per prevenire attacchi e garantire la conformità alle normative di sicurezza.

Monitoraggio in tempo reale

Risposta rapida alle minacce

Conformità alle normative di sicurezza

Intelligenza Artificiale

L'integrazione dell'Intelligenza Artificiale in Business LOG rappresenta un significativo avanzamento nella gestione dei log aziendali. Attraverso l'analisi predittiva, l'automazione delle risposte e l'ottimizzazione della conformità, l'IA rende la gestione dei log più efficiente, sicura e proattiva, offrendo un valore inestimabile alle organizzazioni moderne.

Analisi predittiva

Automazione delle risposte

Ottimizzazione delle conformità

Machine Learning

Business LOG sfrutta il potenziale del Machine Learning per rivoluzionare la gestione dei log aziendali. Uno dei principali vantaggi di questa tecnologia è la capacità di rilevare anomalie negli accessi degli utenti, confrontandoli con le previsioni del modello appreso. Questo consente di identificare tempestivamente comportamenti sospetti o non conformi, migliorando significativamente la sicurezza dell'infrastruttura IT dell'azienda.

Rilevamento delle anomalie

Automazione e efficienza

Apprendimento continuo

Agentless, tutte le funzioni, compliance completa.

Consigliato per la sola compliance normativa.

Servizi di Cyber Security

La crescente importanza dei servizi e dei sistemi informatici nei processi aziendali rende necessaria una maggiore attenzione ai sistemi stessi. Garantire un adeguato livello di sicurezza informatica è indispensabile per proteggere l’usabilità, l’integrità e la confidenzialità dei dati dalle sempre maggiori minacce esterne. Scopri i nostri servizi e come possiamo supportare la tua organizzazione.

Presentazione Dedicata di Business LOG

Sei interessato alla Suite? Pianifica subito la presentazione da remoto di Business LOG con uno dei nostri tecnici per scoprire tutte le funzionalità del software e vederlo in azione.